Command-line application (komut satırı uygulaması), kullanıcıların grafiksel bir arayüz (GUI) yerine, yazılı komutlar girerek etkileşimde bulunduğu bir program türüdür. Bu uygulamalar, genellikle komut satırı arayüzü (CLI – Command Line Interface) üzerinden çalıştırılır. Örneğin: Windows’ta CMD veya PowerShell, Linux/macOS'ta Terminal üzerinden kullanılır.

🔧 Özellikleri:

-

Metin tabanlıdır (grafik yok, sadece yazı).

-

Hızlı ve hafiftir.

-

Komutlarla kontrol edilir.

-

Genellikle gelişmiş kullanıcılar ve sistem yöneticileri tarafından tercih edilir.

-

Otomasyon, script yazma ve uzaktan yönetim için idealdir.

🧠 Örnekler:

-

ping google.com→ Bir IP'ye ulaşılabilir mi diye kontrol eder. -

git clone https://github.com/user/repo.git→ Bir Git deposunu klonlar. -

nmap -sV 192.168.1.1→ Bir IP'deki servisleri tarar (siber güvenlik aracı). -

python myscript.py→ Python komut satırı uygulamasını çalıştırır.

💡 Nerede kullanılır?

-

Yazılım geliştirme

-

Sistem yönetimi

-

Siber güvenlik

-

Veri işleme

-

Ağ araçları çalıştırma

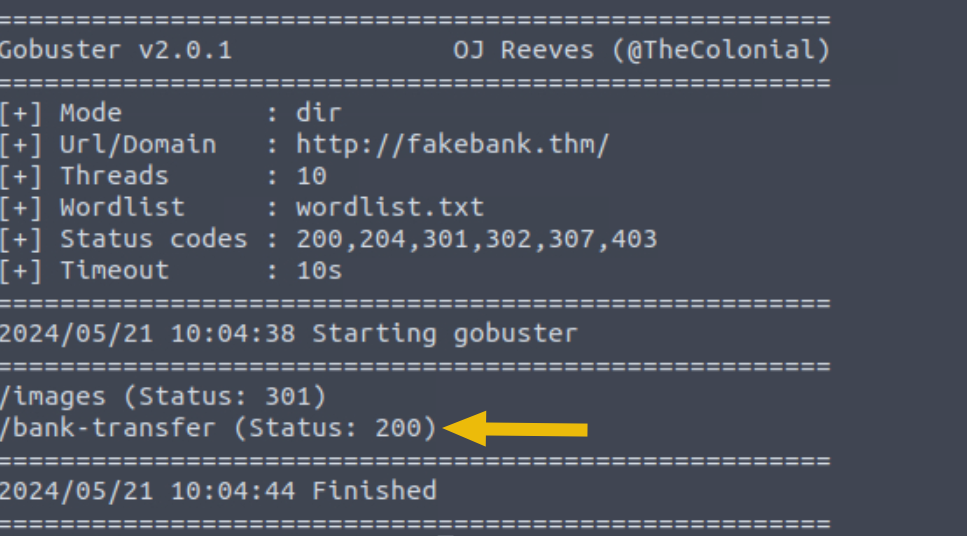

Gobuster, siber güvenlikte kullanılan, özellikle web uygulamalarının keşfi (enumeration) için geliştirilen hızlı ve güçlü bir komut satırı aracıdır. Genellikle dizin (directory), dosya, DNS alt alan adı (subdomain) keşfi yapmak için kullanılır.

🚀 Gobuster Nedir? Ne İşe Yarar?

Gobuster, bir hedef siteye karşı wordlist (kelime listesi) kullanarak brute-force yöntemiyle:

-

Gizli dizinleri ve dosyaları

-

Alt alan adlarını (subdomain)

-

Amazon S3 bucket’larını

-

VHOST yapılarını

bulmaya yarar.

🧱 Hangi Teknolojiyi Kullanır?

-

Go dili (Golang) ile yazılmıştır.

-

Çok hızlıdır çünkü eşzamanlı (concurrent) istekler gönderir.

🛠️ Temel Kullanımı:

1. 📂 Dizin keşfi (Directory brute-forcing):

2. 📁 Belirli uzantıları aramak:

3. 🌐 DNS subdomain keşfi:

✅ Artıları:

-

Çok hızlıdır.

-

Web tarayıcı izi bırakmaz.

-

Scriptlerle kolayca otomasyona sokulabilir.

-

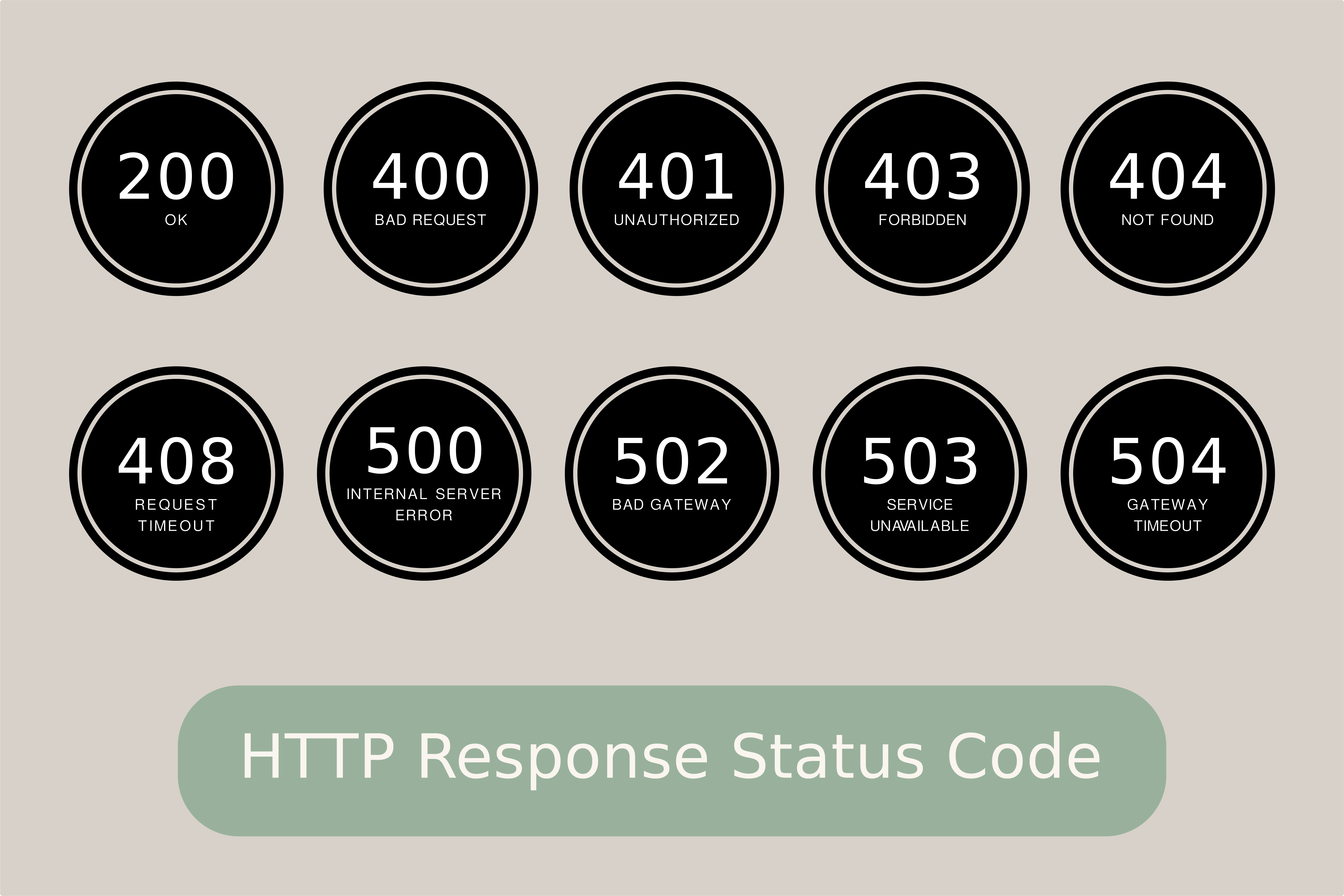

HTTP durum kodlarına göre filtreleme yapılabilir.

🔐 Nerede Kullanılır?

-

CTF’lerde (Capture The Flag yarışmaları)

-

Penetrasyon testlerinde

-

Reconnaissance (keşif) aşamasında

-

Web güvenliği analizlerinde